Kilka lat temu nad wyraz profesjonalna grupa włamywaczy wykradła z Microsoftu bazę danych, zawierającą informacje o niezałatanych błędach w systemach i aplikacjach. Informacja o tym zdarzeniu dopiero teraz wyciekła do mediów.

Na początku 2013 opisywaliśmy niezwykle ciekawą serię włamań, których ofiarami padły największe firmy technologiczne świata. Włamywacze najpierw przejęli kontrolę nad forum dla programistów iphonedevsdk.com i osadzili w nim kod nieznanego wcześniej exploita na Javę, atakującego maszyny z OS X. Przejmując kontrolę nad komputerami programistów uzyskiwali dostęp do środowisk deweloperskich takich gigantów jak Twitter (skąd wykradli co najmniej bazę danych 250 000 użytkowników), Facebook (gdzie zainfekowano wiele komputerów i wykradziono między innymi fragmenty kodu źródłowego) oraz Apple (który nie określił strat). Facebook atak wykrył, przejął (we współpracy z Shadowserverem) serwer C&C włamywaczy i ustalił, że ofiar ataku było ok. 40. Okazuje się, że na liście był też Microsoft, który stracił bardzo, ale to bardzo wrażliwe dane.

Najciekawsza baza firmy

Jaki zasób w Microsofcie jest najciekawszy? No może poza kluczami kryptograficznymi? Jak ujawniła przed chwilą agencja Reutera, przestępcy wykradli z Microsoftu bazę informacji o wykrytych, lecz nadal niezałatanych błędach w oprogramowaniu. Znajdujące się w niej informacje mogły pomóc we włamaniach do milionów komputerów na całym świecie – wiedza o tym, jakie błędy znajdują się w systemie operacyjnym Windows lub pakiecie Microsoft Office jest dla włamywaczy bezcenna. Microsoft, gdy tylko odkrył skutki włamania, przyspieszył prace nad załataniem błędów opisanych w bazie, jednak przestępcy mogli mieć kilka tygodni lub miesięcy na ich wykorzystanie. Firma także przeprowadziła śledztwo w celu wykrycia, czy wykradzione błędy były używane w późniejszych atakach, lecz podobno nie znalazła na to dowodów. Prawdopodobnie metodą badania była analiza zrzutów pamięci po błędach w systemie Windows, które dość dobrze sygnalizują próby ataków na konkretne podatności w systemach, jednak jeśli atakujący byli wystarczająco dobrze przygotowani, mogli ataki przeprowadzać w sposób trudny do wykrycia dla Microsoftu.

Kim są włamywacze

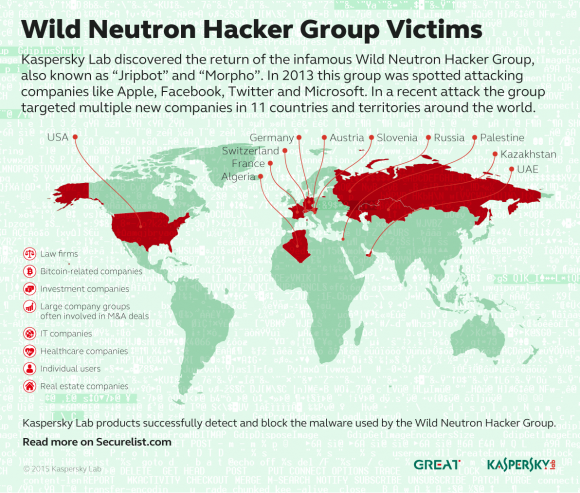

W praktycznie prawie każdym przypadku gdy mamy do czynienia z grupą profesjonalnych włamywaczy, cele ich ataków lub wycieki informacji pozwalają ustalić ich pochodzenie i powiązania z danym krajem. W tym wypadku badacze oceniają, że grupa poziomem profesjonalizmu lokuje się w absolutnej czołówce atakujących, jednak ich obszar zainteresowania wskazuje raczej na działanie komercyjne niż szpiegowskie. Grupa ta, nazwana przez badaczy Wild Neutron lub Butterfly, ma bardzo szeroki zakres zainteresowań. Oprócz opisanych wyżej ataków przypisywane są im próby infekowania użytkowników serwisów dla dżihadystów, producenta oprogramowania szpiegowskiego, firm zajmujących się tematyką bitcoinów, korporacji z całego świata, firm inwestycyjnych oraz kancelarii prawnych. Kompozycja celów wskazuje, że Wild Neutron raczej nie reprezentuje żadnego rządu, lecz działa na własną rękę lub indywidualne zlecenia. Przecieki prasowe wskazują na lokalizację grupy w naszym regionie świata, a ślady w kodzie unikatowych koni trojańskich używanych przez grupę wskazują na zaangażowanie programistów z Rumunii i Ukrainy. O Wild Neutronie i jego atakach możecie poczytać w serwisach Kaspersky’ego i Symanteca.

To nie pierwszy raz

Warto także zauważyć, że to nie pierwszy udokumentowany przypadek kradzieży danych z bazy niezałatanych podatności. Pisaliśmy jakiś czas temu o podobnym ataku na system śledzenia błędów w produktach Fundacji Mozilla, czyli głównie w Firefoksie. W owym przypadku ktoś niepowołany miał przez kilka lat dostęp do bazy wszystkich niezałatanych błędów i co najmniej jednego z nich użyto w prawdziwym ataku na internautów. Pozostaje nam tylko wierzyć, że firmy, które padły ofiarami podobnych ataków, obecnie lepiej dbają o bezpieczeństwo tak bardzo wrażliwych danych.