Publikujemy rozwinięcie poprzedniego artykułu na temat Politechniki Warszawskiej, który wywołał dość spontaniczne, aczkolwiek sprzeczne ze sobą reakcje. Niektórzy upierają się, że problemu nie ma i nie było, inni ostrzegają i proszą o zmianę haseł…

Dzień zero: pytania bez odpowiedzi

W poniedziałek 20 listopada, przed publikacją artykułu Jak przejąć konto poczty elektronicznej studenta Politechniki Warszawskiej, przesłaliśmy do osoby odpowiedzialnej za kontakt z mediami następujące pytania:

- Dlaczego Politechnika postanowiła narzucić użytkownikom hasła tworzone wg przewidywalnego schematu, wbrew przyjętym dobrym praktykom?

- Dlaczego Politechnika uniemożliwia użytkownikom zmianę tak narzuconego hasła wbrew nie tylko dobrym praktykom ale i zdrowemu rozsądkowi?

- Kto zadecydował o przyjęciu takich zasad zarządzania hasłami użytkowników?

- Czy pracownicy Politechniki zajmujący się kwestiami bezpieczeństwa informacji opiniowali przyjęte rozwiązania?

- Dlaczego nikt nie poinformował studentów o ryzyku towarzyszącym takiemu rozwiązaniu?

Ponieważ wtedy żadnej odpowiedzi (poza informacją o przekazaniu sprawy dalej do nieistniejącego dyrektora Janusza Zajkowskiego[sic!]) nie otrzymaliśmy, przystąpiliśmy do publikacji pierwszego materiału.

Dzień pierwszy: publikujemy materiał

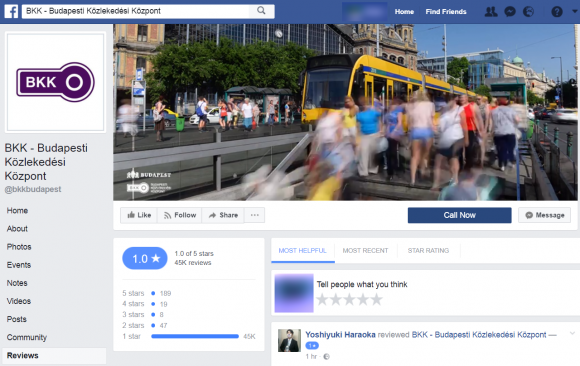

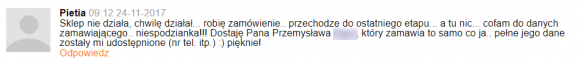

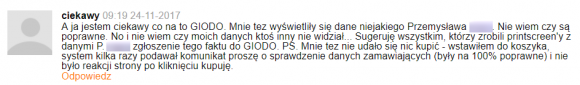

Artykuł spotyka się z olbrzymim odzewem i niemal natychmiast wywołuje burzę w komentarzach w serwisie i na Facebooku. Przedstawiamy wybrane komentarze z ostatnich kilku dni:

(…) to na co lwia część osób narzeka, to fakt że dobra zmiana w wykonaniu COI/CI ma być jedyną słuszną, więc inne systemy które do tej pory działały wylecą.

Jak ktoś kto tworzył te zasady mógł nie zdawać sobie sprawy z dostępności różnorodnych danych osobowych….

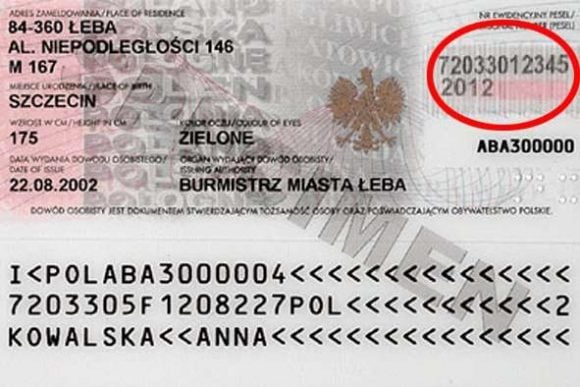

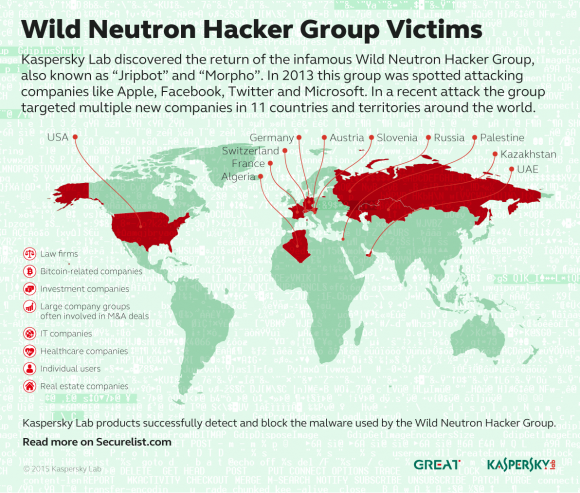

Szperając w Google w ciągu 5 minut można znaleźć plik, w którym podane są numery indeksów oraz IMIONA i NAZWISKA studentów (ochrona danych osobowych tak bardzo…). idąc dalej wpisując w wyszukiwarkę popularnego portalu społecznościowego imię i nazwisko można znaleźć imiona rodziców oraz miejsce w którym osoba mieszka – potencjalne miejsce urodzenia – wszystko podane jak na tacy… ręce opadają.

Heheh, zeby sie zalogować na SJO PW wystarczy Ci imię, nazwisko i numer indeksu.

https://ssl.sjo.pw.edu.pl/index.php/site/login

Dzień drugi: ostrzeżenie w ISOD

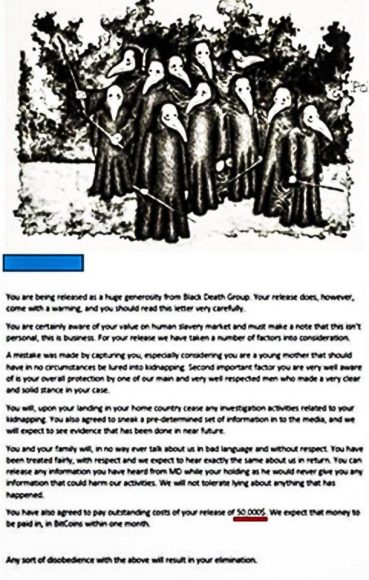

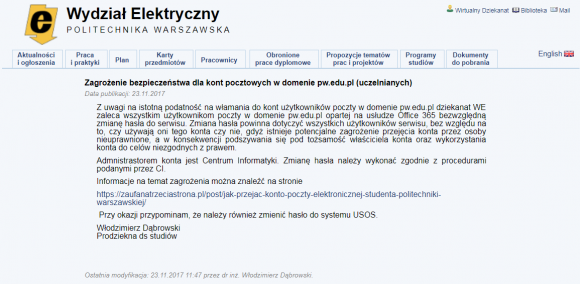

Mijają dwa dni od publikacji pierwszego artykułu. Prodziekan Wydziału Elektrycznego, dr inż. Włodzimierz Dąbrowski publikuje ostrzeżenie w systemie ISOD. Prodziekan powołuje się bezpośrednio na Z3S jako źródło informacji. Warto podkreślić, że dr Dąbrowski jest jedyną osobą, która postawiła sprawę jasno. Serdecznie mu za to dziękujemy.

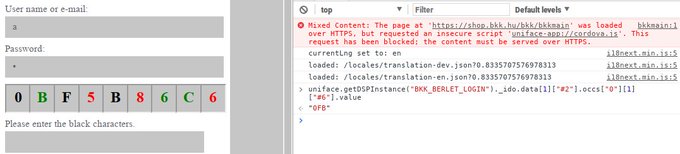

Również dzień drugi: Kwestia certyfikatów SSL

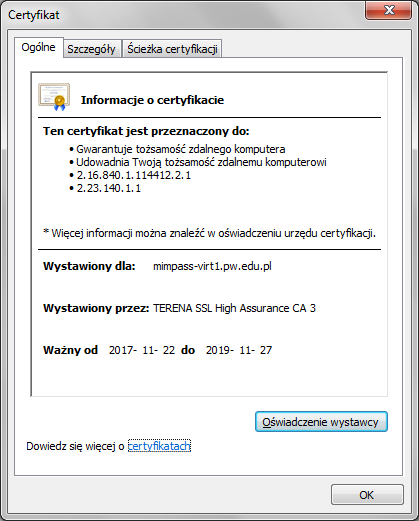

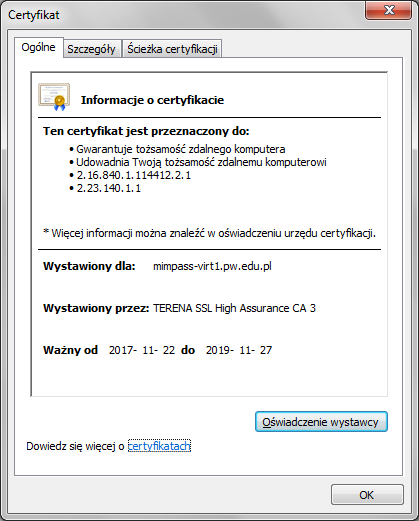

Nasz artykuł oprócz zamieszania najwyraźniej spowodował także dobre zmiany, ponieważ po jednym dniu od jego publikacji instrukcja „Zasady korzystania z kont studenckich” została wzbogacona o informacje na temat możliwości zmiany hasła przez portal passwordreset.pw.edu.pl. Z danych zawartych w logach Certificate Transparency wynika, że sama subdomena istnieje od co najmniej 15 listopada 2016 roku, bo wtedy właśnie wystawiono na nią pierwszy certyfikat SSL. Pomimo że certyfikat jest ważny dwa lata, z niewyjaśnionych przyczyn administrator Politechniki, dnia 22 listopada 2017 roku (dzień po publikacji artykułu) zażądał wydania nowego certyfikatu, posługując się przy tym innym kluczem publicznym RSA niż wcześniej. Tak prezentuje się obecnie używany certyfikat:

Okoliczności w jakich oryginalny certyfikat z 2016 roku „poszedł w odstawkę” pozostają nieznane. Jedno jest pewne: wystawienie nowego certyfikatu oznacza, że wystąpiły jakieś okoliczności, które uniemożliwiły wykorzystanie poprzedniego (przykładem takiej okoliczności może być zgubienie klucza albo hasła do niego). Dziwnym trafem okoliczności te zaistniały właśnie dzień po opublikowaniu artykułu.

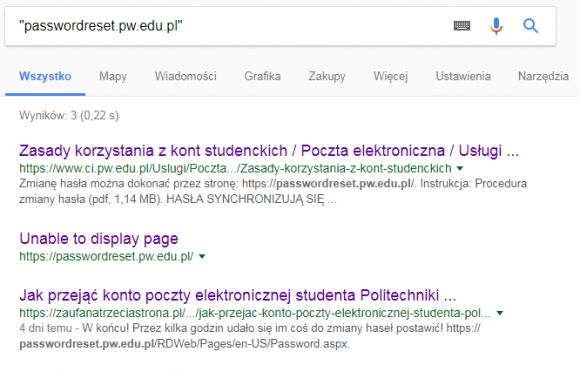

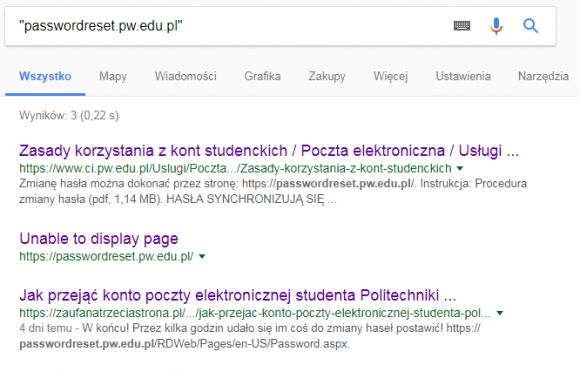

Można oczywiście posłużyć się argumentem, że system zmiany hasła istnieje i działa już od roku. Nie ma to zbyt dużego znaczenia dla tej sprawy, ponieważ jego istnienie ujawniono dopiero dzień po interwencji Zaufanej Trzeciej Strony. Wyszukiwanie w Google hasła „passwordreset.pw.edu.pl” (wraz z cudzysłowami) na obecną chwilę zwraca wyłącznie trzy wyniki:

Jeśli ustawimy ograniczenie czasowe wyników do 20 listopada 2017, to odpowiedzi nie ma wcale. Nawet jeżeli taki portal istniałby wcześniej, przed 21 listopada 2017 roku nie był on nikomu znany. Także serwisy takie jak archive.org czy PassiveTotal nie zawierają śladów istnienia portalu zmiany hasła przed publikacją naszego artykułu.

Dzień trzeci: zmiany w instrukcji

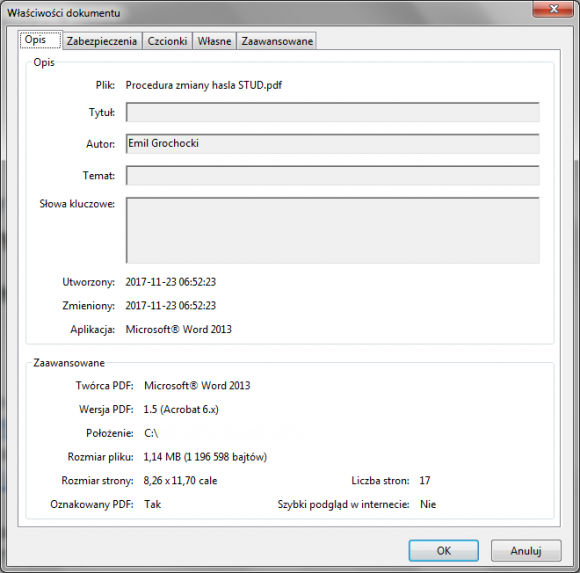

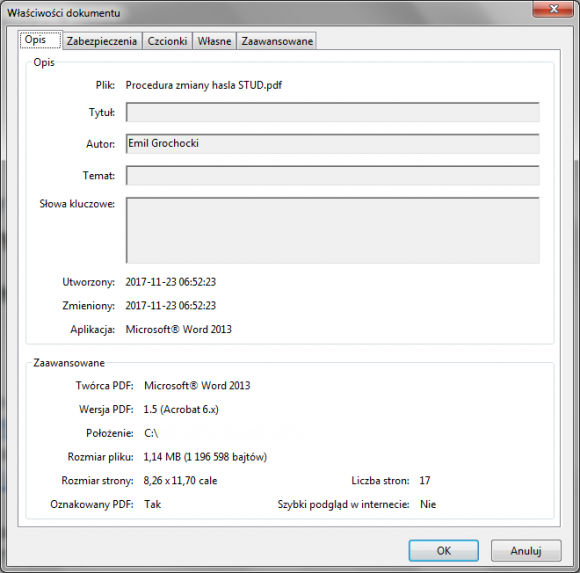

Instrukcji Zasady korzystania z kont studenckich otrzymuje kolejne poprawki, tym razem pojawia się link do dokumentu Procedura zmiany hasła. Z metadanych dostępnych w programie Adobe Reader wynika, że został on utworzony wczesnym rankiem, dwa dni po publikacji artykułu.

Dzień czwarty: odpowiedź rzecznika prasowego

Dnia 24 listopada (piątek) o godzinie 9:56, redakcja Zaufanej Trzeciej Strony otrzymuje od rzecznik prasowej dosyć zaskakującą i nad wyraz lakoniczną odpowiedź na przesłane w poniedziałek 5 pytań:

Szanowny Panie,

uprzejmie informuję, że przekazane przez Państwa serwis: https://zaufanatrzeciastrona.pl/post/jak-przejac-konto-poczty-elektronicznej-studenta-politechniki-warszawskiej/

informacje dotyczące kont poczty elektronicznej studentów Politechniki Warszawskiej nie są zgodne ze stanem faktycznym.

Z wyrazami szacunku

Izabela Koptoń-Ryniec

Kierownik Sekcji Komunikacji Społecznej Rzecznik prasowy

Biuro Rektora

Politechnika Warszawska

Ponieważ w ciągu ostatnich czterech dni sporo się wydarzyło, postanowiliśmy zapytać czy informacje były wcześniej zgodne ze stanem faktycznym. Tego samego dnia o godzinie 11:30 otrzymaliśmy dodatkowe wyjaśnienie:

Szanowny Panie,

potwierdzam, że przekazane przez Pana informacje dotyczące kont poczty elektronicznej studentów Politechniki Warszawskiej nie były i nie są zgodne ze stanem faktycznym.

Z wyrazami szacunku

(stopka – przyp. red)

Na tym niestety kończy się nasz kontakt z Sekcją Komunikacji Społecznej, która pomimo licznych próśb postanowiła nie wskazywać, które konkretnie informacje podane przez Z3S nie są lub nie były zgodne ze stanem faktycznym. Mimo naszego zaproszenia Politechnika Warszawska nie skorzystała z ustawowego prawa do publikacji sprostowania.

Zdarzało się nam już, że na niewygodne pytania nie otrzymywaliśmy żadnej odpowiedzi. Pierwszy raz jednak rzecznik prasowy pytanej instytucji nie tylko nie odpowiada na żadne pytanie, ale jednocześnie zarzuca nam kłamstwo i nie udziela dodatkowych wyjaśnień. Celem przytoczonych przez nas pytań było rozwianie wątpliwości czytelników (w tym studentów PW!) związanych z bezpieczeństwem ich danych, szczególnie osobowych.

W międzyczasie: Aplikacja „Change Password” w Office 365

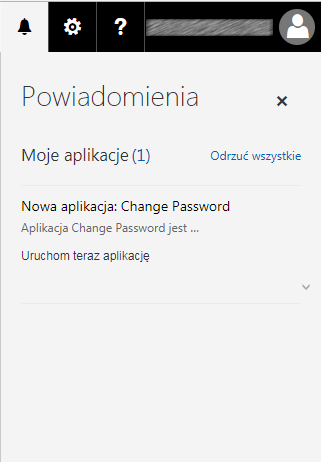

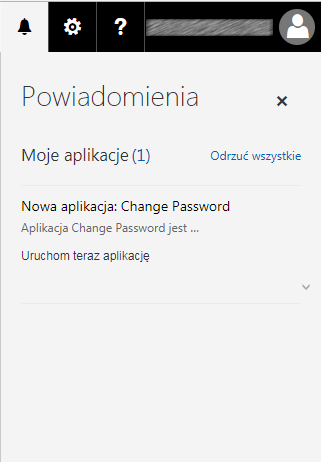

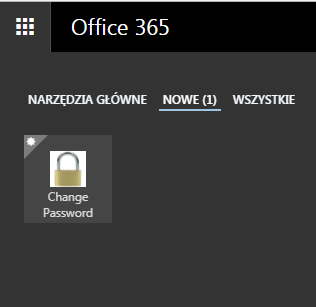

Jakiś czas później użytkownicy politechnicznego Office 365 otrzymują powiadomienia (bez oznaczonej daty i godziny) o udostępnieniu im nowej aplikacji „Change Password”:

Dzień szósty: kontakt czytelnika

W tuż przed publikacją tego artykułu, w niedzielę kontaktuje się z nami jeden z czytelników Z3S. Informuje, że w pierwszej połowie 2016 roku kontaktował się mailowo z ServiceDesk PW, zadając następujące pytania (wytłuszczenia nasze):

1. Dlaczego do wdrożenia skrzynek został użyty portal zewnętrzny?

1.1. W jakim stopniu moje dane osobowe zostały przekazane podmiotowi trzeciemu jakim jest firma Microsoft odpowiedzialna za platformę office.com? Na jakiej podstawie mogli Państwo przekazać te dane bez mojej zgody?

(…)

2. Co należy rozumieć przez punkt 1.1 na stronie

https://www.ci.pw.edu.pl/Uslugi/Service-Desk/FAQ-Najczesciej-zadawane-pytania

[3]

? – „Wszyscy studenci [..], którzy nie podali kont e-mail na etapie rekrutacji […]”

Sformułowanie sugeruje, że podany przeze mnie w ramach rekrutacji adres email mogę używać zamiast centralnej skrzynki do określonych potem rzeczy… jednak w samym pliku „załącznik do pisma Prorektora_20151201.docx” z informacją jest, że używanie tej skrzynki jest obowiązkowe.

2.1 Jeśli jednak mogę używać maila z rekrutacji oficjalnego kontaktu z uczelnią, to jak rozpatrywane są aliasy? Podany przeze mnie mail zawiera alias (‚+p’), jednak maile wysyłane są z głównego adresu – czy wpływa to na poprawne rozpoznanie adresu jako przynależącego do mnie? Jeśli tak, to czy jest możliwość zmiany tego adresu?

Techniczne:

3. Czy jest możliwość dostępu do nowej poczty przez SMTP i IMAP/POP3?

(Strona podaje taką konfigurację tylko dla @stud.pw.edu.pl, a nie @pw.edu.pl)

4. Zażalenie/pytanie: Czemu opcja zmiany hasła nie jest dostępna?

4.1 Zażalenie: Hasła są przewidywalne.

Po półtora miesiąca, CI PW pokusiło się o wysłanie czytelnikowi następującej odpowiedzi:

Dzień dobry,

Na chwilę obecną poczta studencka jest wciąż na etapie wdrożenia.

NIe wszystkie elementy zostały przygotowane i nie wszystkie jeszcze są dostepne.

Zakończenie projektu przewidujemy w czerwcu 2016 r.

Pozdrawiamy,

CI-PW

Czerwiec 2016 minął, lecz również w przypadku tego kontaktu nie udało się uzyskać żadnych odpowiedzi na zadane pytania, nawet te związane z konfiguracją poczty.

Naprawdę dało się lepiej…

Odnosząc się do poprzedniego artykułu, czytelnicy alarmowali nas o tym, że hasła początkowe do kont bibliotecznych na PW zapisywane są na papierowych formularzach. Ponadto obsługa biblioteki po zeskanowaniu legitymacji studenckiej ma dostęp do jego hasła w postaci otwartego tekstu.

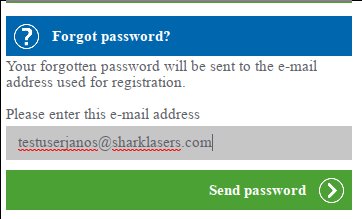

Otrzymaliśmy również informację na temat systemu rejestracji na lektoraty Studium Języków Obcych w którym uwierzytelnienie polega na wybraniu wydziału oraz podaniu swojego imienia, nazwiska oraz numeru indeksu.

Wszystkie te problemy, wraz z naczelnym problemem uwierzytelniania do Office 365 da się rozwiązać poprzez integrację z istniejącym już USOSowym serwerem CAS. Po kolei:

Oczywiście zawsze występują pewne problemy wdrożeniowe związane z prawidłowym wiązaniem kont pomiędzy systemami. W perspektywie długoterminowej, ponoszenie comiesięcznych kosztów utrzymania wielu różnych systemów logowania nie jest uzasadnione, jeżeli możliwe jest podjęcie jednorazowego wysiłku związanego wprowadzeniem prawdziwego centralnego uwierzytelniania. A przypominamy, że rozwiązuje to niemal wszystkie problemy z logowaniem, ponieważ:

Studenci, którzy zostali zarejestrowani w systemie po raz pierwszy począwszy od roku akademickiego 2014/2015 logują się używając własnego hasła z systemu Rekrutacja PW.

A system Rekrutacja PW podczas rejestracji umożliwia ustawienie własnego, bezpiecznego hasła. W razie wystąpienia takiej konieczności, możliwa jest zmiana tego hasła za pośrednictwem systemu USOS.

Podsumowanie

Stan na wieczór 26.11.2017: po interwencji portalu Z3S studentom udostępniono możliwość zmiany hasła. Powstały też odpowiednie instrukcje, które wyjaśniają jak to zrobić. Rzecznik prasowa PW utrzymuje, że cała sytuacja nie miała miejsca i pasywnie odmawia odpowiedzi na zadane przez nas pytania. Schematyczne hasła startowe nadal są stosowane, a zmiana hasła z technicznego punktu widzenia nie jest wymuszana.

Jesteśmy zadowoleni, że sytuacja uległa częściowej poprawie. Niestety sposób w jaki Politechnika Warszawska przeprowadza informatyzację, a w szczególności w jaki sposób podchodzi do obsługi incydentów bezpieczeństwa wciąż pozostawia bardzo wiele do życzenia.

Sprostowanie PW

We wtorek 28 listopada 2017 r. otrzymaliśmy tekst sprostowania od rzecznika prasowego PW:

Wdrożenie usługi poczty elektronicznej wraz z Office 365 na Politechnice Warszawskiej jest wdrożeniem opartym o tzw. „konfigurację hybrydową”. Wdrożenie pozwala studentom oraz pracownikom, m.in. na dostęp do laboratoriów komputerowych za pomocą takich samych loginów i haseł, jak do poczty elektronicznej. Konsekwencją wdrożenia jest fakt, że możliwość zmiany hasła jest dopuszczalna tylko na serwerach znajdujących się w infrastrukturze Politechniki Warszawskiej. Od chwili wdrożenia usługi – w przypadku studentów – możliwość zmiany hasła istnieje poprzez:

- stacje robocze w laboratoriach komputerowych PW, które korzystają z uwierzytelnienia z usługi katalogowej uruchomionej w Centrum Informatyzacji PW;

- portal zmiany hasła.

Ze względu na to, że informacja o możliwości zmiany hasła nie została odpowiednio wyeksponowana, podjęto decyzję o przeniesieniu portalu zmiany hasła w miejsce bardziej widoczne wraz z instrukcją zmiany hasła.

Warto podkreślić, że sprostowanie nie odnosi się do kwestii stosowania niebezpiecznych domyślnych haseł. Politechnika Warszawska postanowiła również nie wyjaśniać dlaczego do czasu publikacji naszego artykułu, istnienie portalu zmiany hasła nie było podane do publicznej wiadomości. Na naszą skrzynkę redakcyjną otrzymywaliśmy również sygnały od co najmniej 3 osób, że Service Desk PW nie chciał takiej informacji udzielić.